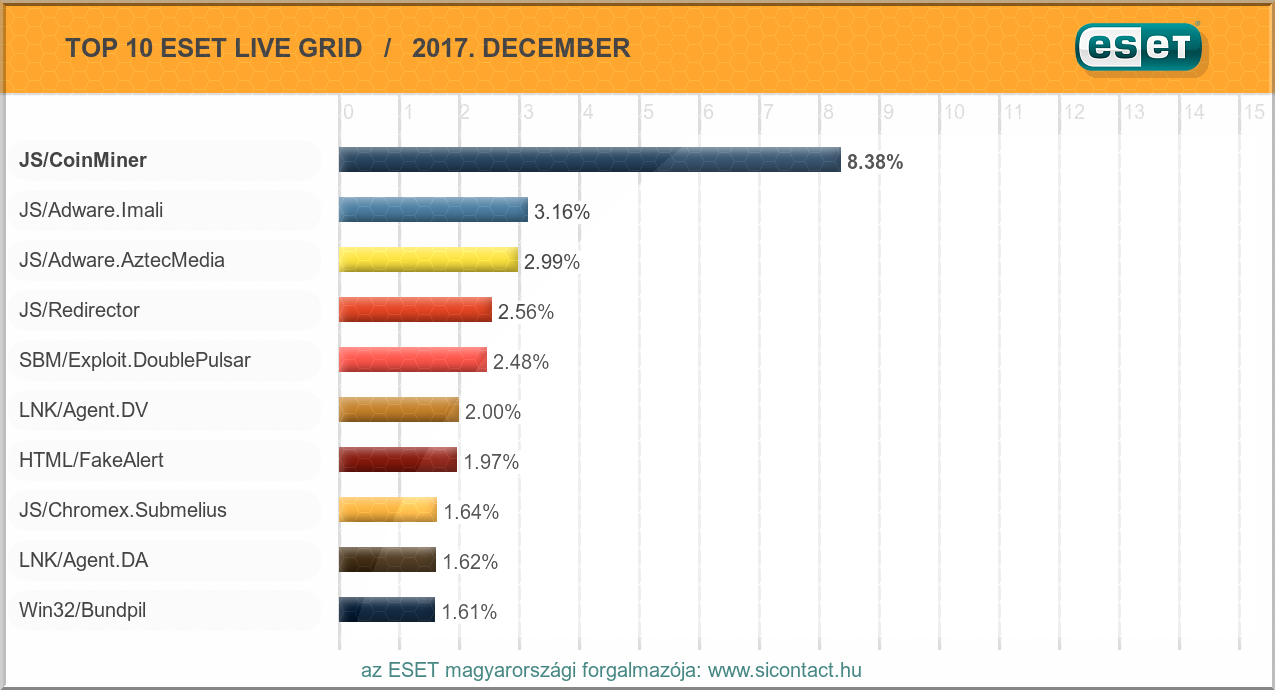

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, amelyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2017 utolsó hónapjában a Top10 listát ezúttal utcahosszal a JS/CoinMiner trójai vezeti. A JS/CoinMiner olyan szkript, amely a felhasználó tudta nélkül képes a kriptográfiai valuták bányászatára. A kártevő segítségével észrevétlenül Feathercoin, Litecoin vagy Monero bányászatra használják az áldozat számítógépének erőforrásait, és az érintett felhasználók nagy száma miatt a támadók ezzel jelentős bevételekre tehetnek szert. A weboldalak megfertőzésével ugyanis egyszerűbben lehet sok felhasználót elérni, mint az áldozatok gépeit egyenként megfertőzni.

Az ESET minden hónapban összeállítja a világszerte terjedő számítógépes vírusok toplistáját, amelyből megtudhatjuk, hogy aktuálisan milyen kártevők veszélyeztetik leginkább a felhasználók számítógépeit. 2017 utolsó hónapjában a Top10 listát ezúttal utcahosszal a JS/CoinMiner trójai vezeti. A JS/CoinMiner olyan szkript, amely a felhasználó tudta nélkül képes a kriptográfiai valuták bányászatára. A kártevő segítségével észrevétlenül Feathercoin, Litecoin vagy Monero bányászatra használják az áldozat számítógépének erőforrásait, és az érintett felhasználók nagy száma miatt a támadók ezzel jelentős bevételekre tehetnek szert. A weboldalak megfertőzésével ugyanis egyszerűbben lehet sok felhasználót elérni, mint az áldozatok gépeit egyenként megfertőzni.

Második helyen szerepel a JS/Adware.Imali, amely reklámokat mutat, rosszindulatú kódja HTML oldalakba ágyazódik be észrevétlenül. A harmadik helyezett JS/Adware.AztecMedia is nagyon hasonló tevékenységet folytat, ugyanis ez is egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. Negyedik lett a régi/új szereplő, a JS/Redirector trójai. Ez az ál-antivírusokhoz hasonlóan hamis riasztásokat jelenít meg a megfertőzött számítógép böngészőjében. Célja, hogy hamisított (például hamis banki) oldalakra csaljon bennünket, közben pedig hátsó ajtót nyit a megtámadott gépen, különféle weboldalhoz kísérel meg csatlakozni, és azokról további kártékony kódokat tölt le.

Nyolcadik helyen találjuk a JS/Chromex.Submelius trójait, amely észrevétlenül rosszindulatú szoftverekkel ellátott weboldalakra irányítja át a gyanútlan felhasználó böngészőjét, és sok esetben hamis Chrome böngésző kiegészítőként is találkozhatunk vele. A listát pedig a Win32/Bundpil féreg zárja, amely hordozható külső adathordozókon terjed. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Az ESET Radar Report e havi kiadása ezúttal az Antimalware Day kapcsán a vírustörténelem korábbi epizódjait eleveníti fel. Többek közt megemlítik a makróvírusok megjelenését, amihez egészen 1995-ig kell visszautazni az időben. Egészen addig csak floppylemezek bootszektorára, EXE és COM állományokra leselkedő fertőzéseket ismertünk, ám ekkor megjelent egy újdonság: a makrókkal működő kártevő. Ez eleinte Word állományok automatikusan lefutó makróiban bújt meg, ám később a teljes Microsoft Office családra veszélyt jelentett, így az egyéb makrózható fájlok sem kerülhették el a sorsukat, megjelentek az Excel-, Access- és egyéb makróvírusok is.

Eleinte csak a dokumentumok betöltése közben a [Shift] billentyű nyomva tartása – vagyis az automatikusan induló makrók kézi tiltása – volt az egyetlen védekezési módunk, aztán idővel a vírusvédelmi programok is felvették a kesztyűt, és védtek a vírusos dokumentumok ellen is. A kártevőkhöz használt nyelv előbb a Word Basic, később pedig a Visual Basic for Application (VBA) volt. Ezzel kapcsolatban az is meg kell említeni, hogy a Microsoft az első makróvírus (WM Concept) megjelenési dátumához képest sajnos csak hat évvel később, 2000-ben adta ki azt a frissítést, amely alapértelmezetten végre letiltotta a makrók automatikus futtatását az Office állományoknál.

Blogmustra

Az antivírus blog decemberi fontosabb blogposztjai között először arról írtunk, hogy a Bitcoinnal üzletelő egyik legnagyobb kínai (tajvani) tőzsdei cég honlapja ellen elosztott szolgáltatás megtagadási támadást hajtottak végre december elején. A dollár/Bitcoin tőzsde oldala egy időre elérhetetlenné vált.

Szó esett arról is, hogy egy Androidos virtuális billentyűzet program fejlesztőinek hibája miatt felhasználók személyes adatai kerültek veszélybe. A kiszivárgott adatok magukban foglalták a felhasználók teljes nevét, e-mail címét, helyadatait, az adott készülék IMSI és IMEI számát, valamint annak gyártmányát és modelljét, az Android verzió számát, a felhasználók nyilvános Google-profilját és a felhasználók címjegyzékeinek tartalmát is.

Emellett megemlékezünk arról is, hogy Frederick Cohen végezte el az első dokumentált számítógépes vírus kísérletet 1983-ban egy Unix alapú gépen. November 3-a azóta az Antimalware Day, azaz a vírusok elleni védekezés világnapja.

Beszámoltunk továbbá arról, hogy a social engineering változatlanul szedi áldozatait. Egy nigériai férfi 2014. és 2016. között több ezer vállalkozást becsapva 25 millió dolláros kárt okozott. A megtévesztő e-maileket belsős munkatársak nevével visszaélve írta, és ezekben hamis számlák kiegyenlítését kérte. Börtönbüntetéssel végződött az eset.

Végül arról is írtunk, hogy az ESET kiadta a 2018 évre szóló kiberbiztonsági előrejelzését. A jelentésben a szakértők bemutatták azokat a kiberbiztonsággal kapcsolatos területeket, amelyekre várhatólag a legnagyobb figyelem összpontosul majd az idei esztendőben.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2017. decemberében a következő 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelős az összes fertőzés 28.41%-áért. Aki pedig folyamatosan és első kézből szeretne értesülni a legújabb Facebook-os kártevőkről, a közösségi oldalt érintő mindenfajta megtévesztésről, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

- JS/CoinMiner trójai

Elterjedtsége a decemberi fertőzések között: 8.38%

Működés: A JS/CoinMiner olyan szkript, amely a felhasználó tudta nélkül képes a kriptográfiai valuták bányászatára. A szkriptek különféle rosszindulatú webhelyeken találhatók, ahol a támadók például videómegosztó, böngészőben futó játékoldalak weboldal kódjába vagy pedig rosszindulatú hirdetésekbe rejtik el. A kártevő segítségével észrevétlenül Feathercoin, Litecoin vagy Monero bányászatra használják az áldozat számítógépének erőforrásait, és az érintett felhasználók nagy száma miatt ezzel jelentős bevételekre tehetnek szert.

Bővebb információ: http://www.virusradar.com/en/JS_CoinMiner.P/description

- JS/Adware.Imali adware

Elterjedtsége a decemberi fertőzések között: 3.16%

Működés: A JS/Adware.Imali egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. A rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.Imali/detail

- JS/Adware.AztecMedia adware

Elterjedtsége a decemberi fertőzések között: 2.99%

Működés: A JS/Adware.AztecMedia egy olyan adware alkalmazás, amelyet kéretlen hirdetések megjelenítésére terveztek. A rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba.

Bővebb információ: http://www.virusradar.com/en/JS_Adware.AztecMedia/detail

- JS/Redirector trójai

Elterjedtsége a decemberi fertőzések között: 2.56%

Működés: A JS/Redirector trójai az ál-antivírusokhoz hasonlóan hamis riasztásokat jelenít meg a megfertőzött számítógép böngészőjében. Célja, hogy hamisított (például hamis banki) oldalakra csaljon bennünket, közben pedig hátsó ajtót nyit a megtámadott gépen, különféle weboldalhoz kísérel meg csatlakozni, és azokról további kártékony kódokat tölt le.

Bővebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/!redirector

- SBM/Exploit.DoublePulsar exploit

Elterjedtsége a decemberi fertőzések között: 2.48%

Működés: Az SBM/Exploit.DoublePulsar néven észlelhető kártékony kód képes megfertőzni azokat a sérülékeny rendszereket, amelyek a CVE-2017-0145 sebezhetőség elleni javítófoltot még nem futtatták le. Ez az a bizony sérülékenység, amelyet az NSA-től loptak el, és a későbbi tömeges WannaCryptor, illetve WannaCry zsarolóvírusos fertőzésekért felelős.

Bővebb információ: http://www.virusradar.com/en/threat_encyclopaedia/detail/383816

- LNK/Agent.DV trójai

Elterjedtsége a decemberi fertőzések között: 2.00%

Működés: A LNK/Agent trójai fő feladata, hogy a háttérben különféle létező és legitim – alaphelyzetben egyébként ártalmatlan – Windows parancsokból kártékony célú utasítássorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelőször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetőség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. Víruselemzők véleménye szerint ez a módszer lehet a jövő Autorun.inf szerű kártevője, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.DV/description

- HTML/FakeAlert trójai

Elterjedtsége a decemberi fertőzések között: 1.97%

Működés: A HTML/FakeAlert trójai olyan kártevőcsalád, amely jellemzően hamis figyelmeztető üzeneteket jelenít meg, hogy az úgynevezett support csalásra előkészítse a számítógépet. A felhasználót ezekben az üzenetekben arra ösztönzik, hogy lépjen kapcsolatba a csalók hamis műszaki támogatásával, ahol a „távsegítség” során kártékony kódokat, vagy távoli hozzáférést biztosító weboldalakra próbálják meg elirányítani a naiv felhasználókat, aki ekkor vírust, illetve kémprogramot tölt le és telepít fel saját magának, amin keresztül aztán ellopják a személyes adatait.

Bővebb információ: http://www.virusradar.com/en/HTML_FakeAlert/detail

- JS/Chromex.Submelius trójai

Elterjedtsége a decemberi fertőzések között: 1.64%

Működés: A JS/Chromex.Submelius egy olyan trójai, amely észrevétlenül rosszindulatú szoftverekkel ellátott weboldalakra irányítja át a gyanútlan felhasználó böngészőjét. Az átirányításért felelős rosszindulatú program kódja jellemzően észrevétlenül beágyazódik az adott HTML oldalakba, trójaiként pedig hamis Chrome böngésző kiegészítőként is találkozhatunk vele.

Bővebb információ: http://www.virusradar.com/en/JS_Chromex.Submelius/detail

- LNK/Agent.DA trójai

Elterjedtsége a decemberi fertőzések között: 1.62%

Működés: Az LNK/Agent.DA trójai egy olyan kártékony link hivatkozás, amelyik különféle parancsokat fűz össze és futtat le észrevétlenül a háttérben. Az eddigi észlelések szerint a felhasználó megtévesztésével részt vesz a Bundpil féreg terjesztésében, ahol egy állítólagos cserélhető meghajtó tartalma helyett a kattintott link lefuttatja a Win32/Bundpil.DF.LNK kódját, megfertőzve ezzel a számítógépet. Működését tekintve hasonlít a régi autorun.inf mechanizmusára.

Bővebb információ: http://www.virusradar.com/en/LNK_Agent.DA/detail

- Win32/Bundpil féreg

Elterjedtsége a decemberi fertőzések között: 1.61%

Működés: A Win32/Bundpil féreg hordozható külső adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertőzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külső URL címről megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

Bővebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description