Támad a Netflix-csalás a ONE előfizetőknél. Tömegével gyalulják le Netflix-előfizetésnek látszó csalással a sértettek számláit a ONE (korábban Digi, UPC, Vodafone – tulajdonos: 4iG) hálózatán. Úgy tűnik, a szolgáltató tehetetlen a digitális bűnözőkkel szemben, akik 2025 végén váratlanul célkeresztbe vették a magyar mobilozókat.Gondoltad volna, hogy egyetlen éjszaka alatt 150 000 forintot – vagy akár a havi fizetésedet – is ellophatják tőled úgy, hogy észre sem veszed? A bűnözők rászálltak a ONE (volt Digi, UPC, Vodafone) hálózatára, és kegyetlenül „legyalulják” a gyanútlan előfizetők keretét. Ez nem egy sima vírus. Ez a digitális bankrablás legújabb, legpofátlanabb formája, ahol a szolgáltató asszisztál a saját kirablásodhoz. A világháló tele hasonló ügyekkel, miközben a ONE felhasználók, elkeseredetten keresik igazukat.

Így „gyalulják le” a magyar mobilozók keretét! (ONE-nál már biztosan)

Az elmúlt hetekben tömegesen érkeznek a panaszok: a (volt Vodafone/Digi) ügyfelei döbbenten tapasztalják, hogy a havi számlájukon több tucatnyi, nem kért Netflix-előfizetés jelenik meg. Van, akinél a végösszeg meghaladja a 150 000 forintot is.

Hogyan lehetséges ez, és miért nem állítja meg a szolgáltató?

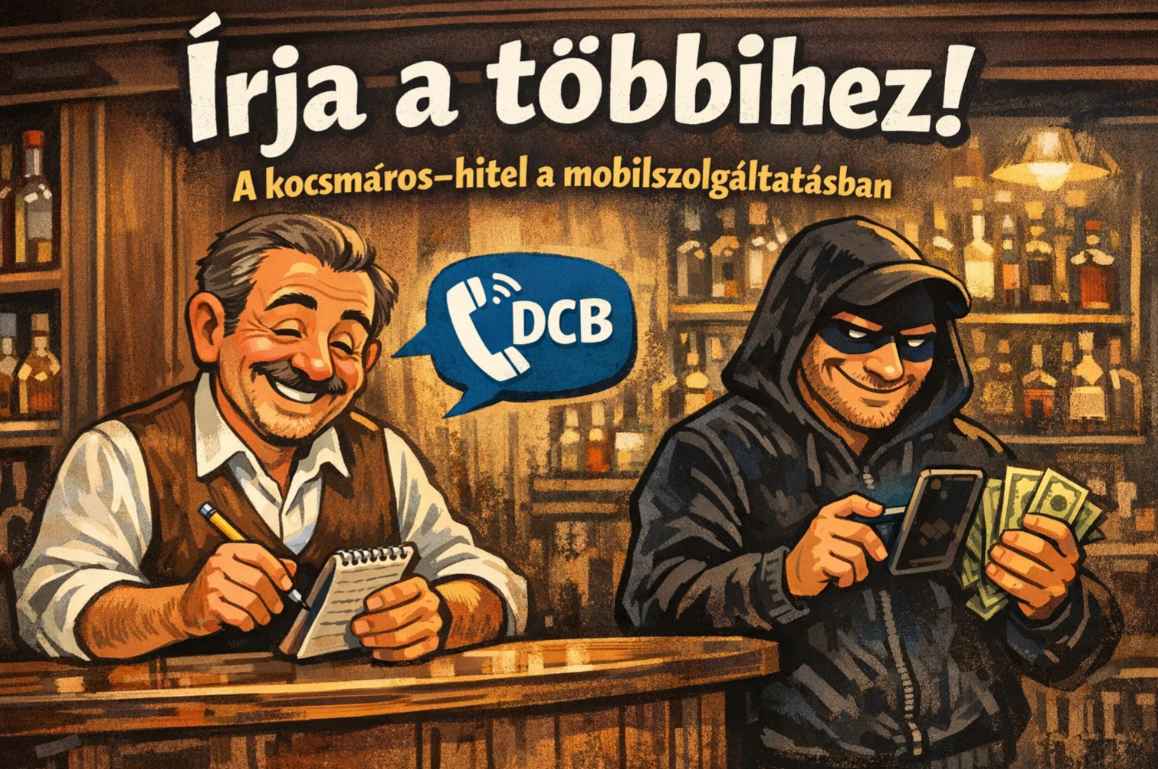

A „Kocsmáros-trükk” (Mi az a DCB?)

A csalás alapja a Direct Carrier Billing (DCB), vagyis a közvetlen szolgáltatói számlázás.

A lényeg: Olyan ez, mint a hitel a kocsmában. Nem kell bankkártya, csak odaszólsz a kocsmárosnak (a mobilszolgáltatónak):

„Írja a többihez!” * A hiba: A kocsmáros (a szolgáltató) sokszor nem kérdez semmit, nem kér személyit, csak írja a számlát. A bűnözők pedig pont ezt a „beépített biztonsági rést” használják ki.

A „VIP Karszalag” esete (Miért nem elég a jelszócsere?)

Sokan hiába változtatnak jelszót, a terhelések folytatódnak. Ez a Token-alapú visszaélés.

Példa: A jelszavad a személyid, amivel belépsz a buliba. A belépés után kapsz egy VIP karszalagot (Tokent), hogy ne kelljen újra és újra igazolnod magad.

A csalás: A tolvaj nem a személyidet lopja el, hanem a karszalagodat veszi le a csuklódról. Innentől ő a „VIP”, és a te nevedben rendelheti a pezsgőt (a Netflixet). Hiába mész haza és cserélsz személyit, a tolvaj még bent van a buliban a te karszalagoddal!

FONTOS: Csak a „Kijelentkezés minden eszközről” funkció tépi le a tolvajról a karszalagot!

A 800 ezres „legyalulás” sem kizárt?

A bűnözők nem filmet akarnak nézni, hanem a te kreditedet (hitelkeretedet) akarják készpénzre váltani.

A szolgáltatók sokszor alapbeállításként magas hitelkeretet adnak az ügyfeleknek. Ha nincsenek beállítva a vásárlási limitek, a csalók akár 800 000 forintig is „legyalulhatják” a számládat percek alatt.

A nevedben vett Netflix-fiókokat aztán a feketepiacon (Telegramon, Dark Weben) adják el darabonként pár dollárért. Ez tiszta haszon nekik, te pedig kifizeted a teljes árat.

A csalás, amit a One (korábbi Vodafone/Digi) ügyfelei tapasztalnak, szakmailag a Direct Carrier Billing (DCB) rendszer gyengeségein alapul, ahol a mobilszolgáltató közvetlenül a havi számlára terheli harmadik fél szolgáltatásait (pl. Netflix előfizetéseket) anélkül, hogy erős hitelesítést vagy előzetes jóváhagyást követelne meg. Ez lehetővé teszi illetéktelenek számára, hogy lopott hitelesítő adatokkal vagy session tokenekkel tömegesen aktiváljanak szolgáltatásokat, növelve a számlát. Nemzetközi adatok és esetek alapján ez nem egyedi magyar probléma, hanem globális jelenség, amit a gyenge autentikáció, a szolgáltatók mulasztása és a csalók evolúciója hajt. Az alábbiakban részletezem az okokat, alátámasztva nemzetközi példákkal és statisztikákkal.

Fő okok a csalás mögött

Gyenge hitelesítési mechanizmusok: Sok szolgáltató, mint a One, nem alkalmaz kétfaktoros autentikációt (2FA) vagy SMS-alapú megerősítést a DCB-tranzakciókhoz. Ez azt jelenti, hogy ha egy csaló megszerzi az ügyfél fiókjának jelszavát (pl. phishinggel vagy adatbázis-szivárgással), szabadon aktiválhat szolgáltatásokat. Nemzetközi szinten ez a leggyakoribb ok: a DCB rendszerek gyakran defaultként engedélyezik a terhelést anélkül, hogy további ellenőrzést végeznének, ami „beépített biztonsági rést” jelent. Például az ausztrál Optus esetében a DCB szolgáltatás automatikusan terhelt nem kívánt prémium tartalmakat (pl. ringtones, játékok) ügyfelek számláira, anélkül, hogy egyértelmű beleegyezést kértek volna, ami 240 000 ügyfelet érintett és 31 millió dollár visszatérítést eredményezett. Hasonlóan, az Egyesült Királyságban a Phone-paid Services Authority (PSA) kötelezővé tette a 2FA-t a DCB-tranzakciókhoz, éppen azért, mert korábban széleskörű kizsákmányolás történt a rendszer sebezhetőségei miatt.

Token-alapú visszaélések és session hijacking: Még jelszócsere után is folytatódhatnak a terhelések, mert a csalók nem a jelszót, hanem az aktív session tokent lopják el (pl. malware-rel vagy man-in-the-middle támadással). Ez olyan, mint egy „VIP karszalag”: a token lehetővé teszi a folyamatos hozzáférést anélkül, hogy újra be kelljen lépni. Nemzetközi adatok szerint ez különösen gyakori mobil appokon keresztül, ahol a tokenek hosszú ideig érvényesek maradnak. A COVID-19 alatt ez robbanásszerűen nőtt: Upstream elemzése szerint 35 operátor 23 országban vizsgált 1 milliárd tranzakciójából 1/6 érintett malware-fertőzött eszközt, és a DCB-tranzakciók 95%-a csalárd volt, gyakran session lopással. Ez globálisan akár 20 milliárd dollár veszteséget okoz az iparnak évente.

Ausztráliában az eljárás végül dollár 10 milliókban mérhető bírsággal végződött…

Magas hitelkeretek és limit hiánya: Sok szolgáltató alapbeállításként magas (pl. 800 000 Ft-ig terjedő) hitelkeretet ad az ügyfeleknek DCB-re, anélkül, hogy napi vagy tranzakciós limiteket állítana be. Csalók ezt kihasználva percek alatt tömegesen aktiválnak előfizetéseket (pl. 19-28 Netflix fiókot, mint a dokumentumban említett esetekben), majd eladják őket a dark weben vagy Telegramon pár dollárért. Oliver Wyman becslése szerint a mobilszolgáltatók évente 1-2% bevételt írnak le rossz adósságként ilyen csalások miatt, ami szűkülő margók mellett jelentős. Ausztráliában a Telstra és Optus tízmillió dolláros büntetéseket kapott hasonló mulasztásokért, mert nem védték meg ügyfeleiket a DCB-csalásoktól.

Az OPTUS ügy főbb tanulságai még 2018-ból:

- Az ügy lényege: Az ACCC (Ausztrál Verseny- és Fogyasztóvédelmi Bizottság) eljárást indított az Optus telekommunikációs szolgáltató ellen, mert állítása szerint az félrevezette az ügyfeleit a „Direct Carrier Billing” (DCB) szolgáltatás díjai kapcsán.

- Az Optus elismerte a vádakat: Az Optus beismerte, hogy téves vagy félrevezető tájékoztatást adott, megsértve az ASIC törvényt, és beleegyezett abba, hogy közösen kérjenek ítéletet a Szövetségi Bíróságtól.

- Javasolt szankciók: Az Optusra 10 millió dolláros büntetést javasoltak, amit a Szövetségi Bíróság fog jóváhagyni. Emellett az Optus vállalta, hogy visszatéríti az érintett ügyfeleknek a kifizetéseket.

- Probléma a DCB szolgáltatással: Az Optus 2014 áprilisa óta tudta, hogy a DCB szolgáltatás miatt jelentős számú ügyfelet terheltek olyan prémium tartalmakkal (például csengőhangok, játékok, horoszkópok), amelyeket nem akartak, és nem is egyeztek bele a megvásárlásukba.

- Nem megfelelő tájékoztatás: Az Optus azt is beismerte, hogy nem tájékoztatta megfelelően az ügyfeleket arról, hogy a DCB alapértelmezett fiókbeállítás, és hogy akaratlanul kapott prémium tartalmakért is számlázni fognak nekik.

- ACCC elnökének nyilatkozata: Rod Sims, az ACCC elnöke kiemelte, hogy sok ügyfél anélkül fizetett drága, gyakran nem kívánt tartalmakért, hogy tudta volna, mire iratkozott fel. Annak ellenére, hogy több mint 600 000 közvetlen megkeresés érkezett a DCB szolgáltatással kapcsolatban, az Optus folytatta a nagy nyereség termelését a fogyasztóvédelem rovására.

- Korábbi eset: Az ügy hasonló egy korábbi, Telstra elleni eljáráshoz, ahol a Telstrát szintén 10 millió dolláros büntetésre ítélték hasonló magatartás miatt.

- Visszatérítések: Eddig összesen 31 millió dollárt térítettek vissza körülbelül 240 000 Optus ügyfélnek, ebből 12 millió dollárt közvetlenül az Optus, a többit pedig harmadik fél szolgáltatók.

- A DCB szolgáltatás megszűnése: Az Optus 2018. augusztus 24-én beleegyezett, hogy beszünteti a DCB szolgáltatást az ACCC vizsgálatának részeként.

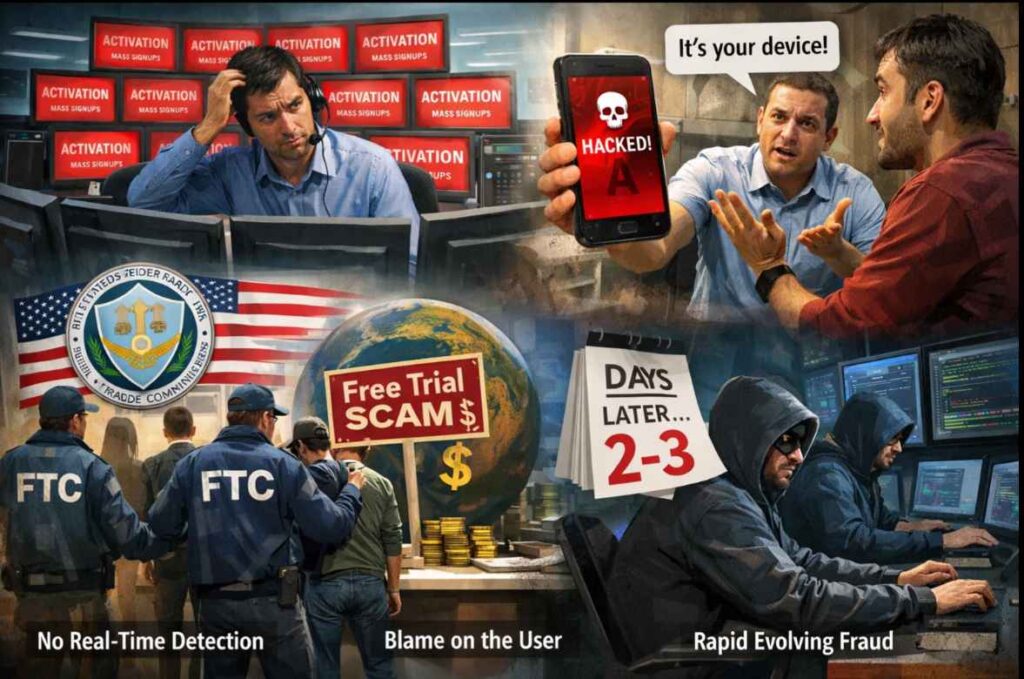

Szolgáltatói mulasztások és rendszerbeli hibák: A szolgáltatók gyakran nem detektálják a tömeges aktiválásokat valós időben, és nem állítják le őket (pl. nincs AI-alapú anomália-detektálás). Emellett felelősséget hárítanak az ügyfelekre, állítva, hogy külső eszközről (pl. vírusos telefonról) indult a támadás. Nemzetközi esetekben ez vezetett hatósági beavatkozásokhoz: az USA-ban a FTC leállított nemzetközi műveleteket, ahol csalárd „free trial” ajánlatokkal terheltek DCB-n keresztül, és a szolgáltatókat is felelősségre vonták. A csalás evolúciója gyors: hackerek 2-3 nap alatt új módszereket fejlesztenek, míg korábban 2-3 hétig tartott, ami növeli a kockázatot a növekvő piacokon (pl. COVID alatti mobil használat robbanása).

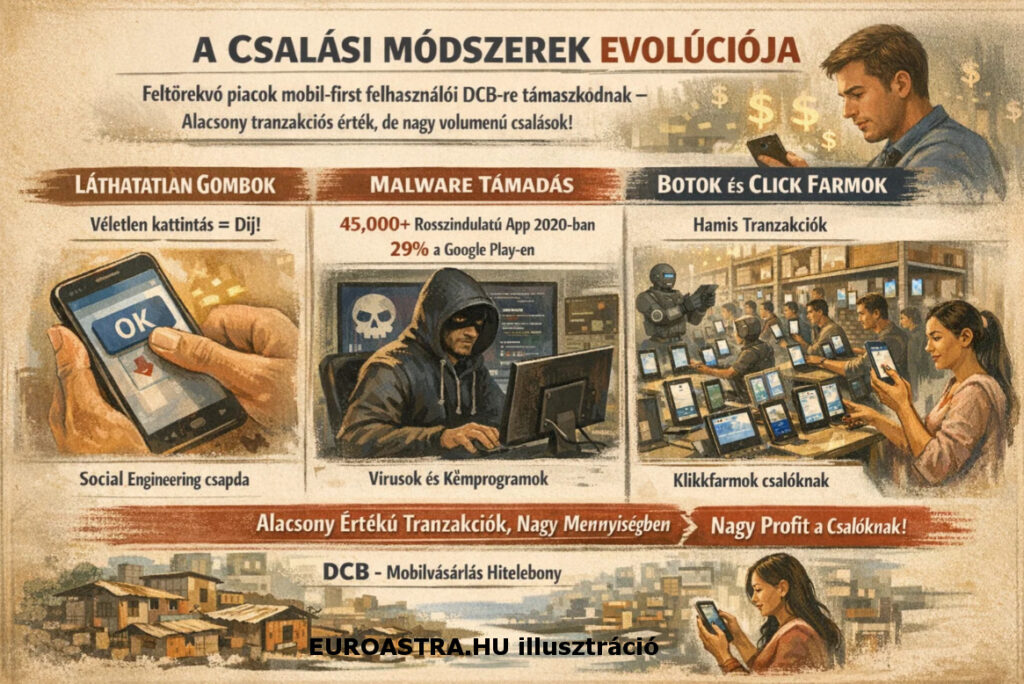

Csalási módszerek evolúciója: Csalók gyakran használják social engineeringet (pl. „láthatatlan gombok” appokban, amik véletlen kattintással aktiválnak terhelést), malware-t (45 000+ azonosított rosszindulatú app 2020-ban, 29% Google Play-en), vagy botokat/click farmokat hamis tranzakciókhoz. Ez különösen feltörekvő piacokon gyakori, ahol a mobil-first felhasználók függnek a DCB-től, és alacsony az átlagos tranzakcióérték, de nagy volumenben nyereséges a csalóknak.

Ausztrália: Az Optus ügye kiemeli, hogyan vezet a default DCB-beállítás tömeges panaszokhoz (600 000+ ügyféllekérés), büntetéshez (10 millió dollár) és szolgáltatás leállításához. Hasonlóan a Telstra is büntetést kapott.

Egyesült Királyság: A PSA kötelező 2FA-t vezetett be, miután széleskörű DCB-kizsákmányolást tapasztaltak, és a csalás incidensei 3,4 milliót értek el 2016-17-ben. (Megjegyzés: A UK APP fraud szabályai hasonlóak, de banki átutalásokra fókuszálnak, nem közvetlen DCB-re.)

USA és globális: FTC akciók nemzetközi hálózatok ellen, ahol DCB-t használtak csalárd ajánlatokhoz. Egmont Group esetek mutatják, hogyan kötődik ez pénzmosáshoz és szervezett bűnözéshez. COVID alatt a csalás triplázódott fake appokon keresztül (RSA Security adat).

Egyéb régiók: Spanyolországban a Movistar 40%-kal csökkentette rossz adósságait AI-eszközökkel. Globálisan a DCB-piac 46,74 milliárd dollárról 155,28 milliárdra nő 2023-2030-ig, de a csalás kockázata alacsonyabb reputable providereknél (pl. Evina, Golden Goose partnerség).

A csalás gyökere a DCB rendszer tervezési hibáiban rejlik, amit nemzetközi hatóságok (pl. ACCC, FTC, PSA) büntetésekkel és szigorúbb szabályokkal kezelnek. Megelőzésre javasolt: 0 Ft-os limit beállítása, minden eszközről kijelentkezés, 2FA aktiválása (ha elérhető), és feljelentés a hatóságoknál.

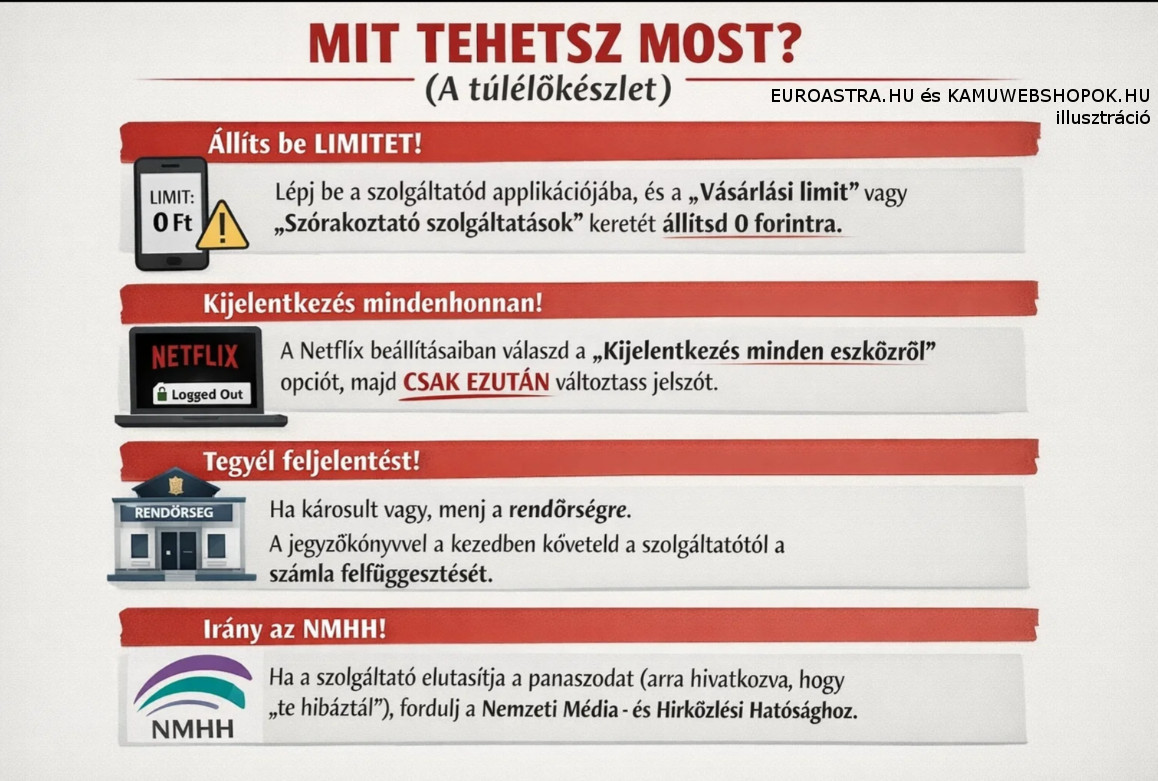

MIT TEHETSZ MOST? (A túlélőkészlet)

Állíts be LIMITET! Lépj be a szolgáltatód applikációjába, és a „Vásárlási limit” vagy „Szórakoztató szolgáltatások” keretét állítsd 0 forintra.

Kijelentkezés mindenhonnan! A Netflix beállításaiban válaszd a „Kijelentkezés minden eszközről” opciót, majd CSAK EZUTÁN változtass jelszót.

Tegyél feljelentést! Ha károsult vagy, menj a rendőrségre. A jegyzőkönyvvel a kezedben követeld a szolgáltatótól a számla felfüggesztését.

Irány az NMHH! Ha a szolgáltató elutasítja a panaszodat (arra hivatkozva, hogy „te hibáztál”), fordulj a Nemzeti Média- és Hírközlési Hatósághoz.

A 28 darabos Netflix-vásárlás engedése technológiai mulasztás a szolgáltató részéről! ( a kétfaktoros azonosítás hiánya itt bosszulja meg magát)

Ne hagyd, hogy a te számládra bulizzanak!

Oszd meg ezt a cikket, hogy mások is időben beállíthassák a limitjeiket vagy ha kérd az ügyfélszolgálatot a limit minimalizálására, amivel pl. mobil parkolsz havi néhány ezer forintra.

#NetflixCsalás #OneNetflixCsalas #mileottatvernek #adhocsupport