Miért minősíti megbízhatatlannak a Google a Netlock tanúsítványokat 2025. augusztus 1-től -szól a megdöbbentő állítás amit mi kérdéssé formáltunk és igyekeztünk alaposan, iparági választ életre hívni, hogy közérthető is szakmai is legyen az amit felkutattunk. Mi is történik a magy Tech Óriás háza tájékán? Megharagudtak a Netlockra? Vagy Összevesztek, ahogyan a magyar ember rögtön gondolta? Netalán van más oka annak, hogy a Google elásta a csatabárdot? Nézzük, hogyan épült fel, évek alatt ez a Netlockot érintő fiaskó ahol már 2024 év végén kitiltotta a az Apple is a Netlock tanúsítványokat. Cikkünk végén erre is fény derül, hogyan, mikor és mi ill. miért történt.

A Google nemrég bejelentette, hogy 2025. augusztus 1-jétől a Chrome böngésző nem fogja megbízhatónak tekinteni a Netlock által kiadott bizonyos digitális tanúsítványokat. Ez komoly lépés, amelynek hátterében a tanúsítványkiadó szabályszegései és a nemzetközi elvárásoktól való többszöri eltérés áll. Az alábbiakban közérthetően bemutatjuk az SSL/TLS tanúsítványok működését, azt, hogy mit jelent egy tanúsítványkiadó „megbízhatatlanná” válása, részletezzük a Netlock kizárásának okait (technikai hibák, auditproblémák, lassú reakcióidő stb.), valamint kitérünk a döntés várható következményeire a magyar közigazgatásban, a vállalati és online szektorban, továbbá gyakorlati tanácsokat adunk a tanúsítványok lecserélésére. Végül szó lesz a CA/ Browser Forum szerepéről és a nemzetközi megfelelés fontosságáról, és levonjuk a tanulságokat a digitális bizalom kapcsán.

Az SSL/TLS tanúsítványok alapjai – hogyan működik a biztonságos kapcsolat?

Az interneten a HTTPS protokoll biztosítja, hogy a böngésző és a weboldal közötti kapcsolat titkosított és biztonságos legyen. Ezt a titkosítást és azonosítást SSL/TLS tanúsítványok teszik lehetővé. Amikor egy weboldal rendelkezik ilyen tanúsítvánnyal, a böngésző címsorában egy lakat ikon látható, és a cím HTTPS-sel kezdődik. A tanúsítvány lényegében egy digitális igazolvány, amely igazolja a webhely hitelességét: garantálja, hogy a felhasználó valóban az adott domainhez tartozó szerverrel kommunikál, nem pedig egy támadóval. Emellett a tanúsítvány a kommunikáció titkosításához is kulcsokat biztosít, így a továbbított adatok (pl. jelszavak, személyes információk) védve vannak a lehallgatás ellen.

Egy tanúsítványhierarchia épül fel a bizalom biztosítására. A csúcsán egy gyökértanúsítvány áll, amelyet egy hitelesítésszolgáltató (Certification Authority, CA) bocsát ki. A gyökértanúsítványokat maguk a böngészők és operációs rendszerek előre megbízhatónak jelölik (ezek találhatók a böngészők beépített tanúsítványtárában, pl. a Chrome Root Store-ban ). A gyökértanúsítványok általában további köztes tanúsítványokat (Intermediate CA) írnak alá, és végül ezek a köztes tanúsítványok hitelesítik a konkrét webhelyek szervertanúsítványait. Így alakul ki a tanúsítványlánc: a felhasználó böngészője a webhely tanúsítványát egy megbízható gyökértanúsítványig vezeti vissza. Ha a lánc minden eleme érvényes és megbízható, a kapcsolat biztonságosnak minősül.

Egyszerűen fogalmazva, a hitelesítésszolgáltatók olyan digitális közhiteles szereplők, akik igazolják weboldalak személyazonosságát. A böngészők megbíznak ezekben a szolgáltatókban, így ha egy általuk kibocsátott tanúsítvánnyal találkoznak, automatikusan elfogadják azt. A felhasználó ennek köszönhetően figyelmeztetés nélkül, biztonságos módon böngészhet az adott oldalon.

Ez a rendszer azonban csak addig működik, amíg a tanúsítványkiadók betartják a szigorú nemzetközi szabályokat és megbízhatónak bizonyulnak.

Mit jelent a gyakorlatban az, ha egy tanúsítványkiadó megbízhatatlanná válik?

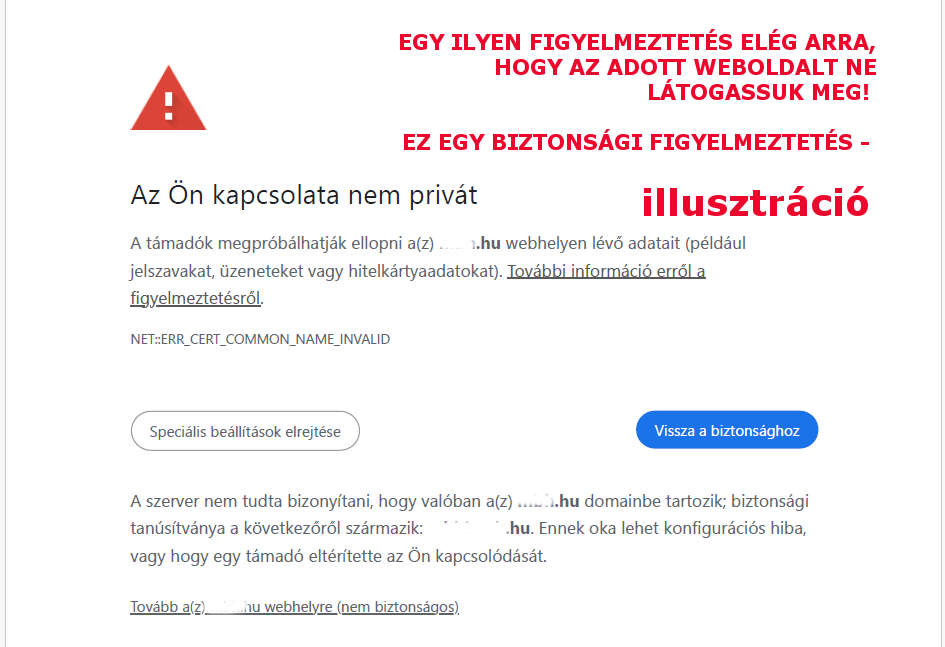

Ha egy tanúsítványkiadót a böngészők megbízhatatlannak minősítenek, az általa kibocsátott tanúsítványok többé nem lesznek automatikusan elfogadottak. Gyakorlatban ez azt jelenti, hogy a korábban biztonságosnak hitt weboldalak hirtelen böngészőhiba üzeneteket fognak mutatni. Amikor a Chrome vagy más böngésző egy olyan webhelyet nyitna meg, amelynek tanúsítványa egy megbízhatatlan CA-tól származik, teljes oldalas figyelmeztetés jelenik meg. A felhasználó ilyenkor egy „A kapcsolat nem biztonságos” jelzést lát, és a rendszer tájékoztatja, hogy a tanúsítványt nem ismeri el megbízhatónak . Ilyenkor csak külön figyelmeztetés jóváhagyása után (saját felelősségre) lehet továbblépni az oldalra.

Chrome figyelmeztető oldal, ha a weboldal tanúsítványa nem megbízható hitelesítésszolgáltatótól származik. A böngésző ilyenkor „Nem biztonságos a kapcsolat” üzenetet jelenít meg, mert a tanúsítványhitelesítő hitelessége megkérdőjeleződik.

Amennyiben egy gyökértanúsítványt kivonnak a forgalomból (vagyis a böngészők frissítés útján eltávolítják a megbízhatók közül), az minden arra épülő webhelyet érint. A böngészők és operációs rendszerek rendszeres frissítésekkel tartják karban a tanúsítványtárukat, és ha egy CA-t visszavonnak, onnantól kezdve az összes, általa aláírt lánc megbukik az ellenőrzésen . A felhasználók ezt úgy érzékelik, hogy az érintett weboldalak nem elérhetők biztonságos kapcsolaton; sokszor a böngésző automatikusan meg is akadályozza a betöltést, vagy vörös figyelmeztetést ad. Ez nemcsak weboldalakat érinthet: e-mail szerverek, VPN kapcsolatok, vagy bármely alkalmazás, ami az adott tanúsítványokra támaszkodik, hibát jelezhet . Összességében egy nem megbízhatóvá vált tanúsítványkiadó aláássa a digitális ökoszisztéma bizalmát, ezért az ilyen döntések rendkívül ritkák és mindig alapos indokkal történnek.

A Netlock szerepe – egy magyar tanúsítványkiadó a középpontban

Netlock Kft. egy magyarországi székhelyű hitelesítésszolgáltató, – része a Gattyán György online erotikus szolgáltatásából a LiveJasmin -bevételéből „bevásárolt”, más szakterületű portfóliónak – amely elektronikus aláírások, időbélyegzés, illetve TLS/SSL weboldaltanúsítványok kiadásával foglalkozik . Legismertebb a NetLock Arany (Class Gold) Főtanúsítvány, amely évek óta szerepel(t) a főbb böngészők és operációs rendszerek megbízható tanúsítványtárában, és széles körben használták magyarországi weboldalak és intézmények hitelesítésére . Magyarországon – és bizonyos európai országokban – számos kormányzati portál, vállalati honlap és online szolgáltatás választotta a Netlock által kibocsátott tanúsítványokat, részben hazai volta miatt, részben mert megfelelt az iparági követelményeknek egészen mostanáig.

A megbízható tanúsítványkiadói státusz azonban nem állandó privilégium.

Ahogy minden CA esetében, a Netlocknak is rendszeresen bizonyítania kellett, hogy megfelel a nemzetközi szabványoknak és biztonsági előírásoknak. Ide tartozik például évente független auditok elvégzése, a kiadott tanúsítványok publikálása (pl. hitelesítési naplókba), az incidensek jelentése a nyilvános fórumokon, és a CA/Browser Forum által meghatározott Baseline Requirements (alapkövetelmények) betartása. E követelmények kiterjednek többek között arra, hogyan igazolják a kérelmező szervezetek kilétét, milyen technikai standardoknak kell megfelelnie egy tanúsítványnak, és hogyan kell kezelni a hibákat, például egy rosszul kiadott tanúsítvány visszavonását milyen gyorsan kell megtenni . A böngészőgyártók – köztük a Google (Chrome), Mozilla (Firefox), Apple (Safari) és Microsoft (Edge) – folyamatosan figyelik a CA-k teljesítményét. Ha egy szolgáltató többszörösen megszegi a szabályokat vagy veszélyezteti a felhasználói bizalmat, akkor szankcióként megvonhatják tőle a bizalmat, azaz eltávolíthatják a tanúsítványát a megbízható listáról.

Miért zárja ki a Google a Netlockot? – A bizalomvesztés egyik oka a lassúság

2025 május végén a Google bejelentette, hogy drasztikus lépést tesz két hitelesítésszolgáltatóval, köztük a Netlockkal szemben: a Chrome böngésző 139-es verziójától (várhatóan 2025. augusztus 1- től) kezdődően nem fog megbízni az ezen CA-k által kiállított új tanúsítványokban. A döntés oka, hogy a Google szerint a Netlocknál (és a tajvani Chunghwa Telecomnál) az elmúlt időszakban “aggasztó viselkedési mintázatok” voltak tapasztalhatók, amelyek aláásták a beléjük vetett bizalmat. A Google hivatalos közleménye szerint az érintett cégek az elmúlt hónapokban és években többször nem feleltek meg bizonyos előírásoknak, nem hajtották végre a beígért fejlesztéseket, és nem kezelték megfelelően a nyilvánosan bejelentett incidenseket . Ezek a problémák összeadódva oda vezettek, hogy a Chrome biztonsági csapata szerint a Netlock már nem üti meg azt a szintet, ami indokolná további részvételét a böngésző alapértelmezett megbízható tanúsítványai között.

Nézzük részletesebben, milyen hibák és hiányosságok vezettek ide:

- Ismétlődő megfelelési hibák a Baseline Requirements terén: A CA/Browser Forum által meghatározott Baseline Requirements előírja többek között, hogy egy rosszul kiadott vagy kompromittálódott tanúsítványt súlyosságtól függően 24 órán belül, de legkésőbb 5 napon belül vissza kell vonni . A Netlock e téren többször mulasztott. A jelentések szerint – a Chunghwa Telecomhoz hasonlóan – a Netlock is adott ki hibás tanúsítványokat, és ezeket nem vonta vissza időben, a határidők túllépésével . Más szóval, érvénytelen vagy szabálytalan tanúsítványok maradtak aktívak a megengedettnél hosszabb ideig, veszélyeztetve ezzel a felhasználók biztonságát. Ez súlyos vétség, hiszen ilyenkor fennáll a lehetősége, hogy illetéktelenek visszaélhetnek egy érvényben maradt hibás tanúsítvánnyal. A Google egyértelművé tette, hogy ez a többszöri késedelem a revokációkban (visszavonásokban) kritikus tényező volt a bizalom megvonásában.

- Auditálási és belső biztonsági problémák: A Netlock 2024-es éves auditja során is találtak hiányosságokat a cég működésében. Ezek részben technikai jellegűek (pl. eszköznyilvántartás hiányosságai, biztonsági mentések dokumentálásának hiánya, válságterv tesztelésének elmaradása stb.), melyeket egy független auditor jelentésben rögzített . Noha a Netlock vállalta, hogy ezeket a problémákat orvosolja, az auditjelentés is bizonyította, hogy a vállalat belső folyamatai nem mindenben feleltek meg a nemzetközi szabványoknak. Egy másik incidens során kiderült, hogy a Netlock nem jelentett be egy újonnan kibocsátott köztes tanúsítványt a nemzetközi nyilvántartásba (CCADB) a megadott határidőn belül – ez átláthatósági követelmény, melynek megsértése rontja a cég megbízhatóságát. Az ilyen audit- és megfelelőségi problémák összességében arra utalnak, hogy a Netlock rendszereiben és folyamatiban voltak gyenge pontok, amelyeket nem orvosoltak kellő gyorsasággal.

- Lassú reakcióidő és hiányos incidenskezelés: A nemzetközi gyakorlat előírja, hogy ha egy CA hibázik (pl. rossz tanúsítványt ad ki), arról nyilvános incidensjelentést kell közzétennie, és folyamatosan tájékoztatnia kell a közösséget a hiba kijavításáról. A Netlock több ilyen nyilvános fórumon (pl. Mozilla bugzilla, biztonsági listák) is reflektorfénybe került, mert a beszámolók szerint késve reagált a felmerülő problémákra. Előfordult, hogy heteken át nem érkezett válasz egy nyitott incidensjelentésben, ami aggodalmat váltott ki a felügyelőktől. A Netlock ugyan később igyekezett pótolni a lemaradást – például bővítette a belső ellenőrzési folyamatokat (ún. „négy szem elvét” hat szemre növelve) és gyorsreagálású csoportot hozott létre –, de mindez utólagos javítóintézkedés volt. A Google szerint hiányzott a kézzelfogható, mérhető előrelépés a korábbi incidensek után. Vagyis a cég nem tudta bizonyítani, hogy a hibákból tanulva tartósan javított volna a gyakorlatán, ami hosszú távon aláásta a belé vetett bizalmat.

- Megígért fejlesztések elmaradása: A Google közleménye kiemelte, hogy a Netlock nem hajtott végre több korábban beígért fejlesztést sem. Ebből arra következtethetünk, hogy a cég korábban vállalhatott bizonyos változtatásokat (pl. biztonsági infrastruktúra fejlesztése, protokollok frissítése vagy jobb átláthatóság biztosítása), amelyek azonban nem, vagy csak részben valósultak Az ilyen ígéretek be nem tartása tovább rontotta a Google szemében a Netlock megítélését, mert azt jelezte, hogy a cég nem veszi elég komolyan a felügyeleti szervek visszajelzéseit.

A fenti okok együttesen vezettek oda, hogy a Google szerint a Netlock folytatólagosan nem teljesítette a „közmegbízható” CA-kkal szemben támasztott elvárásokat.

A döntésük célja a felhasználók védelme: jobb megelőzni a nagyobb bajt, mint utólag kezelni egy esetleges súlyos biztonsági incidenst.

Fontos hangsúlyozni, hogy a Google itt proaktív lépett fel – ahogy egy szakértő megjegyezte, a Chrome csapata inkább a köz érdekét szem előtt tartva szigorított, és ezzel a lépéssel is a böngészőfelhasználók biztonságát igyekszik garantálni.

Érdemes tudni, hogy nem a Google az egyetlen, aki így döntött – tehát az a fő-narráció sem állja meg a helyét, miszerint : „rászálltak volna” a Netlockra.

Hasonló ügyekben az Apple is lépett a Netlockkal szemben már 2024-ben: 2024. november 15-től az Apple termékei (macOS, iOS) már nem ismerik el megbízhatónak a NetLock Arany gyökértanúsítványt!

Vagyis az Apple, a Netlockot már jóval korábban kizárta (egy sor másik problémás CA mellett) a saját root store-jából, hasonló indokokra hivatkozva.

A Mozilla (Firefox) és a Microsoft (Windows/Edge) egyelőre külön nem jelentett be hasonló lépést, de a Google és Apple döntése nyomán várható, hogy ők is felülvizsgálják a Netlock státuszát a közeljövőben. (A Chrome esetében fontos megjegyezni, hogy mivel saját tanúsítványtárat használ minden platformon – kivéve iOS-en –, a döntés önállóan érvényesül. Firefox szintén a sajátját használja, Edge pedig jellemzően a Windows rendszer tanúsítványtárára épít.)

Mi változik 2025. augusztus 1. után a Netlock tanúsítványokkal?

A Google döntése értelmében 2025. augusztus 1. után a Netlock Arany gyökértanúsítvány által hitelesített új webhelytanúsítványokat a Chrome nem fogja elfogadni. Fontos, hogy ez nem visszamenőleges hatályú tiltás: a korábban, július 31-ig bezárólag kiállított Netlock- tanúsítvánnyal rendelkező weboldalak továbbra is működni fognak a Chrome-ban, egészen a tanúsítványaik lejártáig. Viszont 2025. augusztus 1. után a Netlock (és Chunghwa Telecom) nem bocsáthat ki olyan új tanúsítványt, amit a Chrome felhasználói biztonságosnak látnának. Ha egy webhely üzemeltetője aznap vagy utána próbálna Netlock-tól tanúsítványt szerezni vagy megújítani, a böngésző a fent említett Nem biztonságos kapcsolat figyelmeztetést fogja adni a látogatóknak.

Ez a változás a Chrome 139-es verziójától lép életbe, minden főbb asztali és mobil platformon (Windows, macOS, Linux, ChromeOS, Android) . (iOS-en speciális helyzet miatt a Chrome a rendszer tanúsítványait használja, így ott külön nem jelenik meg ez a hatás .) Fontos kiemelni, hogy ez a tiltás kifejezetten a Chrome saját tanúsítványtárára vonatkozik, így más böngészők azonnal nem biztos, hogy követik. A Microsoft Edge, a Mozilla Firefox vagy az Apple Safari esetében eltérő lehet a helyzet, mivel azok saját gyökértárral vagy az operációs rendszer tanúsítványaival dolgoznak . Ugyanakkor, ahogy említettük, Apple-nél már most is érvényben van hasonló korlátozás, Firefoxnál és Edge-nél pedig valószínűsíthető, hogy előbb-utóbb lépnek.

A gyakorlatban azonban a Chrome a legelterjedtebb böngésző, így a Netlock kizárása már önmagában is a webes forgalom jelentős részét érinti.

Mit fog látni a felhasználó a Chrome-ban?

Aki Chrome-ban olyan oldalra téved 2025 augusztusa után, amely még Netlock tanúsítványt használ (és azt már a tiltás után adták ki), egy teljes képernyős figyelmeztetést kap majd arról, hogy a kapcsolat nem biztonságos . A hiba részleteinél a Chrome várhatóan jelezni fogja, hogy a tanúsítványt kiállító hitelesítésszolgáltató már nem megbízható (a fentiekben látható illusztrált kép pl. „NET::ERR_CERT_AUTHORITY_INVALID” hibakóddal). A felhasználó dönthet úgy, hogy ennek ellenére folytatja (haladó beállításokon keresztül hozzáfér az oldalhoz), de ez nem javasolt, mert támadók is okozhatják a hibát. A legtöbben inkább el fognak navigálni az oldalról, mivel a modern böngészők a biztonsági figyelmeztetéseket komolyan jelzik, és átlagos felhasználóként nehéz eldönteni, hogy „csak” egy tanúsítványkiadó problémájáról van szó, vagy tényleges támadásról.

Tehát a Netlock tiltása nyomán sok webhely a hétköznapi internetező számára egyszerűen el fog tűnni a „megbízható internet” köréből – hacsak nem tesznek lépéseket.

Hatások a magyar közigazgatásra, vállalatokra, szolgáltatókra és felhasználókra

Mivel a Netlock kiemelten magyar szereplő, a Google döntésének közvetlen hatásai Magyarországon lesznek a legérzékenyebbek.

Számos állami és kormányzati honlap, elektronikus szolgáltatás, valamint hazai vállalat weboldala használhat jelenleg is Netlock által kiadott tanúsítványt. Gondoljunk például kormányzati portálokra (ügyintézési oldalak, adóhatóság, önkormányzati oldalak), oktatási vagy egészségügyi rendszerekre, amelyek a biztonságos bejelentkezéshez tanúsítványt alkalmaznak, de akár banki, biztosítói oldalakra vagy magyar e-kereskedelmi site-okra is. Ha ezen szervezetek tanúsítványai lejárnak és továbbra is Netlockkal újíttatnák meg őket a tiltás dátuma után, a Chrome felhasználók hibát fognak tapasztalni.

A magyar közigazgatásra nézve a következmények súlyosak lehetnek, ha nem készülnek fel időben.

Előfordulhat, hogy mondjuk egy ügyfélkapuhoz hasonló rendszer vagy bármely hivatalos domain tanúsítványa Netlockos – ezt le kell cserélniük, különben augusztustól az állampolgárok Chrome böngészővel nem fogják tudni biztonságosan elérni az adott szolgáltatást. Ez praktikusan akadályozhatja az elektronikus ügyintézést, és a lakossági bizalmat is megingathatja a digitális közigazgatásban (hiszen a figyelmeztetés láttán a felhasználó nem feltétlen érti, hogy “csak” a tanúsítványkiadóval van gond, és nem az adott hivatalos oldal lett feltörve). A kormányzati szféra számára tehát kritikus, hogy még a határidő előtt új tanúsítót találjon a webszolgáltatásaihoz.

A vállalati szektorban hasonló a helyzet.

Minden olyan cégnek, amelynek weboldala, ügyfélportálja Netlock tanúsítványt használ, lépnie kell. A nagyobb magyar vállalatok (pl. bankok, telekommunikációs cégek) többnyire nemzetközi tanúsítványokat is használnak, de a kisebbek vagy állami hátterűek előszeretettel támaszkodtak a Netlockra. Augusztus után ezen oldalak ügyfelei Chrome böngészés közben figyelmeztetésbe ütköznének, ami üzleti károkat okoz: elpártoló ügyfelek, ügyfélszolgálati terhelés növekedése a hibák miatt, és általában a cég megbízhatóságának csorbulása. Az online szolgáltatások (pl. magyar webáruházak, online média) üzemeltetői sem kivételek – ha Netlockot használnak, a Google döntése kvázi rákényszeríti őket a váltásra, különben elveszíthetik látogatóik egy jelentős részét.

A felhasználók szemszögéből rövid távon némi kényelmetlenség jelentkezhet: néhány magyar honlap – amely addig gond nélkül működött – hirtelen nem lesz elérhető Chrome alatt, vagy csak bonyolultan, a figyelmeztetések félretevésével. Technikailag jártas felhasználók megérthetik a hibaüzenetből, hogy a tanúsítványt kiállító CA a ludas, és esetleg másik böngészővel (pl. Firefox) megnyitják az oldalt. Az átlagos felhasználó viszont valószínűleg megijed a “Nem biztonságos” jelzéstől, és inkább nem látogatja az adott oldalt, amíg az hibát jelez. Így a döntés indirekt módon a felhasználókat is védi – hiszen épp az a cél, hogy ne használjanak olyan oldalt, amelynek hátterében egy problémás tanúsítványkiadó áll.

Ugyanakkor a mindennapi ember számára a váltás zökkenőmentes kell legyen: ideális esetben észre sem veszi majd a változást, mert a szolgáltatók időben lecserélik a tanúsítványaikat.

A Google húzása felrázta a magyar IT-közösséget.

Felhívta a figyelmet arra, hogy a globális szabályok alól a hazai szereplők sem vonhatják ki magukat. Bár a Netlock részben magyar tulajdonú cég és a nemzeti infrastruktúra része volt, a böngészők szemszögéből ugyanúgy meg kell felelnie a nemzetközi standardoknak, mint bármely más ország CA-jának. Ez egy intő jel minden hasonló szolgáltatónak és az ezeket használó intézményeknek: a digitális bizalom határokon átível, és nem tolerálja a hosszabb távú mulasztásokat.

Gyakorlati tanácsok tanúsítványcseréhez

Mit tegyenek az érintett webhelyüzemeltetők?

A Google és a szakértők is egyöntetűen azt javasolják, hogy mielőbb cseréljék le a Netlock tanúsítványaikat egy másik, elismert hitelesítésszolgáltató által kibocsátott tanúsítványra .

Nem érdemes megvárni, míg a régi tanúsítvány lejár vagy a böngésző hibát kezd el dobni.

Néhány praktikus lépés a csere folyamatához:

- Azonosítás: Először is, derítsék ki, érintett-e az adott szervezet weboldala. Ezt megtehetik a böngésző tanúsítvány-információs ablakában – Chrome-ban a lakat ikonra kattintva a „Tanúsítvány érvényes” rész mutatja, melyik szervezet (O=NETLOCK Kft. vagy Ltd.) adta ki a tanúsítványt . Ha ott Netlock szerepel, akkor lépni kell. Sok nagy szervezetnek több domainje is van; érdemes mindet felmérni, nehogy egy elfeledett aldomain okozzon gondot.

- Új tanúsítvány beszerzése: Ki kell választani egy alternatív tanúsítványkiadót. Jelenleg a legelterjedtebb, nemzetközileg megbízható CA-k közé tartozik többek között a DigiCert, a Sectigo (korábban Comodo), a GlobalSign, a GoDaddy vagy a Let’s Encrypt. Ezek mind szerepelnek a Chrome Root Store-ban (és a többi nagy böngészőben) megbízhatóként. A választásnál figyelembe lehet venni az árat (pl. a Let’s Encrypt ingyenes, automatizált tanúsítványokat biztosít, ami kis weboldalaknak ideális, míg a nagyobb cégek lehet, hogy egy fizetős, üzleti támogatással rendelkező CA-t preferálnak). Magyar alternatíva is szóba jöhet: például a Microsec e-Szignó szintén rendelkezik saját gyökértanúsítvánnyal, amely nemzetközileg elfogadott számos böngészőben – aki ragaszkodna hazai szolgáltatóhoz, ez is opció A lényeg, hogy az új szolgáltató böngésző támogatottsága megfelelő legyen, különben ugyanott leszünk.

- Tanúsítvány igénylése és telepítése: Az új CA kiválasztása után le kell bonyolítani a tanúsítvány igénylését. Ez tipikusan magában foglalja egy új titkos kulcs és tanúsítvány aláírási kérelem (CSR) generálását a szerveren, majd az új szolgáltató ezt hitelesíti (ellenőrzi a domain tulajdonjogát vagy a szervezet adatait, tanúsítvány típusától függően). Miután megkaptuk az új tanúsítványt, telepíteni kell a webszerverre, és tesztelni, hogy helyesen jelenik meg a lánc (a legtöbb CA ad köztes tanúsítványokat is, azokat is be kell állítani). Érdemes ezt jóval a határidő előtt elvégezni, hogy maradjon idő esetleges hibajavításra.

- Leállás nélküli átállás: Az ideális az, ha a régi tanúsítvány érvényességének lejárta előtt történik a csere. Így nem lesz átfedés nélküli időszak, amikor a weboldal tanúsítvány nélkül maradna. Arra is figyelni kell, hogy ha a Netlock-tanúsítvány lejárati dátuma július 31. utánra esik, ne várjuk meg a lejáratot, hanem még előbb cseréljük – hiszen hiába érvényes papíron mondjuk 2025 végéig, augusztus 1. után a Chrome már nem fogja elfogadni. (Elvileg meg lehetne tenni, hogy valaki július 30-án még gyorsan szerez egy új Netlock tanúsítványt, ami akár 2026-ig érvényes – ezt a Chrome tiszteletben tartja a lejáratig –, de ez erősen ellenjavallt. Csak időhúzás, ami előbb-utóbb úgyis problémához vezet, és a Google is jelezte, hogy bár ez lehetséges, „előbb-utóbb így is váltani kell” .)

- Kommunikáció és felkészülés: A szervezeteknek célszerű előre tájékoztatniuk az IT csapataikat és akár a felhasználóikat/ügyfeleiket a várható változásról. Belső rendszereknél (pl. ha valahol explicit módon feltelepítették a Netlock gyökeret) is frissíteni kell az új CA-ra. Nagyvállalati környezetben a rendszergazdáknak érdemes ellenőrizniük az alkalmazásaikat, automatizált scriptjeiket is, amelyek esetleg a tanúsítványokra támaszkodnak. Ahol pedig szükséges, ott importálhatják helyileg megbízhatóként a Netlock gyökeret (például Windows csoportházirendben) – de ez csak átmeneti vészmegoldás, nyilvános webszolgáltatásoknál nem járható hosszú távon.

A tanúsítványcsere nem várhat. Szerencsére a piacon sok jól bevált szereplő van, így technikailag nincs akadálya egy megbízhatóbb CA-ra való átállásnak. A legfontosabb a proaktivitás és az időzítés: augusztus előtt minden érintettnek legyen új tanúsítványa.

A CA/Browser Forum és a nemzetközi megfelelés jelentősége

Ahhoz, hogy megértsük, miért kellett a Netlocknak szigorú szabályokat követnie, fontos rálátni a CA/ Browser Forum működésére és a nemzetközi szabályozási környezetre. A CA/B Forum egy olyan szervezet, amelynek tagjai a világ legnagyobb böngészőgyártói és tanúsítványkiadói. Ez a fórum dolgozta ki az említett Baseline Requirements követelményrendszert, ami gyakorlatilag a “közös nyelv” és minimum-standard a tanúsítványkiadásban világszerte . Ezek a szabályok lefedik többek között:

- Hitelesítés és azonosítás: Hogyan ellenőrzi a CA a tanúsítványt igénylő szervezet vagy domain tulajdonosának személyazonosságát. (Pl. domain esetén emailes vagy DNS alapú ellenőrzés, céges tanúsítványnál cégnyilvántartás ellenőrzése stb.)

- Technikai követelmények: Milyen titkosítási algoritmusokat és kulcshosszakat kell használni (pl. SHA-256, RSA 2048 bit minimum), a tanúsítvány formátuma, érvényességi ideje (max. 398 nap ma már egy TLS tanúsítvány), stb.

- Naplózás és átláthatóság: A CA-knak kötelező a kibocsátott tanúsítványokat nyilvános logokba (Certificate Transparency logok) beküldeni, hogy bárki ellenőrizhesse a kiadás tényét. Illetve ha új intermediate CA-t indítanak, azt be kell jelenteni a központi adatbázisba (CCADB).

- Auditok és ellenőrzések: Évente (vagy előírás szerint rendszeresen) független auditokat kell végeztetni, WebTrust auditot, ami igazolja, hogy a CA betartja a biztonsági előírásokat.

- Incidenskezelés: Ha bármi probléma történik (tévesen kibocsátott tanúsítvány, biztonsági rés, szabályszegés), azt haladéktalanul jelenteni kell a közösségnek, ki kell vizsgálni, és a tanulságokat implementálni. Például, mint említettük, egy hibásan kiadott tanúsítvány visszavonására szigorú határidők vannak (24 óra súlyos esetben) .

A böngészőgyártók – Google, Mozilla, Apple, Microsoft stb. – aktívan részt vesznek a folyamatban és monitorozzák a CA-kat. Nem ritka, hogy a fórum levelezőlistáin vagy nyilvános hibakövetőiben részletesen megtárgyalják egy-egy CA mulasztását, és felszólítják őket javításra. Ha egy CA nem működik együtt, vagy visszatérően vét a szabályok ellen, a böngészők megelégelhetik. Ez történt korábban más nagynevű szolgáltatókkal is: emlékezetes példa a Symantec esete 2017-ben, amikor kiderült, hogy a Symantec alá tartozó kibocsátók sorozatban szegtek szabályt – végül a Google és a Mozilla megvonta a Symantec összes rootjától a bizalmat, ami óriási hullámokat vetett az iparágban.

Hasonló – bár kisebb volumenű – eset volt az Entrust nevű amerikai CA esete is 2024-ben: ott is a Chrome csapata jelentette be, hogy a sok incidens miatt megvonja a bizalmat (azóta az Entrust PKI üzletágát el is adták egy másik cégnek).

A nemzetközi elvárásoknak való megfelelés tehát kritikus. Egy nemzeti CA sem bújhat ki alóla, különben a globális ökoszisztéma kiveti magából. A magyar Netlock esete arra világít rá, hogy a digitális világban a bizalom megszerzése hosszú folyamat, de annak elvesztése egyetlen pillanat műve is lehet, ha a körülmények összeérnek. A CA/Browser Forum keretrendszere a közös minimumot jelenti – aki ez alatt teljesít, azt előbb-utóbb szankció éri. Ugyanakkor a rendszer nyitott az újbóli bizalom megszerzésére is: ha egy CA bizonyítja, hogy kijavította a hibáit és hosszabb távon ismét megbízhatóan működik, a későbbiekben visszakerülhet a root store-okba. Nem könnyű a visszatérés, de nem is példa nélküli.

A digitális bizalom törékeny érték

A Netlock körüli döntés fontos tanulságokkal szolgál a digitális bizalom világában. Rávilágít arra, hogy a biztonságos internet alapja a bizalom – a felhasználók bíznak abban, hogy a zöld lakat vagy a https valóban azt jelenti, minden rendben. Ez a bizalom azonban törékeny. A tanúsítványkiadók láthatatlan őrei ennek a bizalomnak: ha ők hibáznak vagy nem tartják magukat a szigorú standardokhoz, az egész rendszer alapját rengetik meg. Ilyenkor a böngészőknek lépniük kell, hiszen elsődleges feladatuk a felhasználók védelme.

A mostani eset egyben figyelmeztetés is minden piaci szereplőnek: a transzparencia, a felelősségrevonhatóság és a folyamatos fejlődés elengedhetetlen. A digitális világban nincsenek földrajzi határok – egy magyar tanúsítványkiadó hibája éppúgy globális kockázatot hordozhat, mint egy amerikaié vagy távol-keletié. A bizalom elvesztése pedig mindenkinek fáj: a szolgáltatónak üzleti és reputációs veszteség, az ügyfeleknek extra munka és aggodalom, a felhasználóknak pedig fennakadások formájában.

Pozitív hozadék ugyanakkor, hogy ezekből az esetekből az iparág is tanul. Minden egyes incidens szigorúbb szabályozáshoz, jobb eszközökhöz vezet – ahogy történt is, hiszen a Chrome nemrég új követelményeket és technológiákat vezetett be (pl. több nézőpontú kibocsátási ellenőrzést, lint-elést a tanúsítványokra) a hasonló problémák megelőzésére. Aki CA-ként ebben a versenyben nem tart lépést, lemarad és kiesik.

A digitális bizalom szerepe felértékelődik a mindennapjainkban.

Lehet, hogy a felhasználók többsége sosem hallott a Netlockról vagy a tanúsítványok világáról, de közvetve mégis érintettek mindannyian. Épp ezért fontos, hogy a szakma és a szabályozók következetesen és szigorúan betartsák és betartassák a játékszabályokat. A Netlock eset tanulsága egyszerre szomorú és hasznos: szomorú, mert egy hazai cég presztízse sérül és sokaknak okoz extra munkát a váltás, de hasznos, mert emlékeztet minket arra, hogy a biztonságért nap mint nap meg kell dolgozni. Aki ebben a munkában hibázik vagy nem veszi komolyan a felelősségét, attól a közösség megvonja a bizalmat – legyen szó akár egy tanúsítványkiadóról vagy bármely más szereplőről az online világban. A digitális bizalom olyan, mint a híd két part között: sokáig épül, de egy pillanat alatt leomolhat, ha nem vigyázunk rá. A mi felelősségünk pedig, hogy tanuljunk ezekből az esetekből, és még erősebb alapokra helyezzük azokat a hidakat.

Cikkünkhöz adatokat olvastunk az alábbi kereshető, de nem linkelt forrásokból:

Google Online Security blog: Sustaining Digital Certificate Security – Chrome Root Store changes (2025. máj. 30.)

Telex: A Google is megbízhatatlanná nyilvánította a NER-közeli Netlock tanúsítványát (2025. jún. )

BleepingComputer: Google Chrome to distrust Chunghwa Telecom, Netlock certificates in August (2025. jún. 2.)

Security Magazine: 2 Certificate Authorities Now Distrusted by Google — Due to Compliance Issues (2025. jún. 5.)

Linux Mint közösségi híroldal: Mingott a bizodalom a NetLock tanúsítványban (2025. jún. )

The Hacker News: Google Chrome to Distrust Two Certificate Authorities Over Compliance and Conduct Issues (2025. jún. 3.)

2 Certificate Authorities Now Distrusted by Google — Due to Compliance Issues | Security Magazine

Google Online Security Blog: Sustaining Digital Certificate Security – Upcoming Changes to the Chrome Root Store

1904041 – NETLOCK: Intermediate CA Certificate not disclosed to CCADB

Google Chrome to Distrust Two Certificate Authorities Over Compliance and Conduct Issues